MITRE ATT&CK (Adversarial Tactics, Technics and Common Knowledge), es una base de conocimientos y modelo que documenta de manera estructurada el comportamiento de los adversarios cibernéticos, reflejando las diferentes fases por las que transita y técnicas utilizadas para llevar a cabo su objetivo.

Este modelo surgió como un proyecto de MITRE para reconocer Tácticas Técnicas y Procedimientos (TTPs), utilizados por adversarios, para comprometer sistemas Windows y en consecuencia mejorar la detección de comportamiento malicioso.

Con el paso del tiempo ha crecido esta base de conocimientos y hoy en día contempla TTPs utilizadas en Windows, MacOS, Linux, Cloud (AWS, GCP, Azure, Office 365, Azure AD, SaaS), Mobile (Android y iOS), y Sistemas de Control Industrial (ICS por sus siglas en inglés). Toda este conocimiento acumulado ha sido organizado en forma de Matrices, de acuerdo al “Dominio de Tecnología”, lo que hace que el tópico en el que se esté interesado, sea muy claro y fácil de encontrar.

MATRICES ATT&CK

ATT&CK está compuesta por varias matrices de acuerdo al Dominio de Tecnología, que se refieren al ecosistema o plataforma en el cual los adversarios pueden operar:

- Enterprise: Windows, MacOS, Linux, Cloud (AWS, , GCP, Azure, Office 365, Azure AD, SaaS

- Mobile: Android, iOS

- Industrial Control Systems

Adicional a estas, se encuentra la matriz PRE-ATT&CK, que documenta las estrategias de los adversarios previo a un intento de ataque, como lo son el Reunir Información del Objetivo, Reconocimiento, Armamentización.

Cada una de estas matrices están estructuradas a su vez de la siguiente forma:

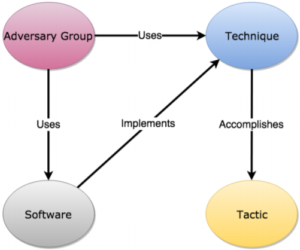

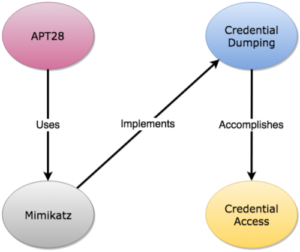

- Tácticas (Columnas): Tienen como finalidad, contextualizar las técnicas que son utilizadas (o pueden llegar a ser utilizadas) durante el proceso de acción, de acuerdo al objetivo que busca el adversario.

- Técnicas (Filas): Representan el cómo un adversario logra un objetivo táctico, en base a la ejecución de una acción (o varias), dicho de otra manera, es lo que un adversario gana u obtiene al ejecutar dicha acción.

Se tienen dos fuentes de referencia adicionales, que son:

- Grupos: Entes relacionados con determinadas actividades intrusivas, de los cuales se lleva registro usando un nombre común en la comunidad de ciberseguridad, para su identificación. Estos entes pueden ser Grupos Activistas, Grupos y/o Actores Delincuenciales (cibernéticos), Campañas, Herramientas de Intrusión.

- Software: Se usa como termino genérico para Software Comercial, Utilerías de Sistemas Operativos, Software de Código Abierto, u otras herramientas que son utilizadas para conducir el comportamiento modelado en ATT&CK.

Relación del modelo de objetos en ATT&CK. Ejemplo genérico

Relación del modelo de objetos en ATT&CK. Ejemplo específico

TÉCNICAS

Cada técnica es etiquetada con un ID, con el objetivo de facilitar su identificación, referencia y localización.

Por ejemplo, la técnica Drive-by Compromise, correspondiente a la Táctica de “Initial Access” tiene definido el ID T1189.

Adicionalmente al ingresar al apartado de cualquier Técnica, entre otras cosas, se muestra la siguiente información:

- Descripción detallada de la Técnica.

- Ejemplos (Procedure Examples): Ejemplos y descripciones de campañas, grupos delincuenciales informáticos, que han hecho uso de estas técnicas.

- Mitigación (Mitigations): Formas de mitigar esta amenaza.

- Detección (Detection): Soluciones recomendadas (software, hardware, políticas, etc) para su detección y/o neutralización.

- Referencias (References): Referencias de consulta, que detallan en que campañas o casos se ha utilizado dicha Técnica.

ATT&CK COMO REFERENTE EN LA INDUSTRIA DE CIBERSEGURIDAD

Hoy en día ATT&CK se ha vuelto un marco de referencia muy utilizado en el entorno de Ciberseguridad, gran cantidad de artículos e investigaciones sobre campañas maliciosas (como ataques dirigidos, APT’s, fuga de información), mencionan las Técnicas utilizadas por los adversarios, para lograr sus objetivos, en base a la nomenclatura de ATT&CK.

Otros ejemplos de cómo es usada actualmente esta base de conocimientos, se describen enseguida.

CASOS DE USO

Emulación del Adversario (Adversary Emulation): ATT&CK es usada por herramientas de emulación de escenarios de ataque de adversarios, para probar y evaluar las defensas de una organización vs las Técnicas utilizadas por ellos.

Red Teaming: ATT&CK puede ser usada como una herramienta para crear planes de “Red Team” y organizar operaciones para evadir ciertas medidas defensivas, implementadas dentro de una red. Además puede ser usada como un roadmap de investigación para desarrollar nuevas formas de accionar sin ser detectado por las defensas cibernéticas comunes.

Evaluación de Brechas de Defensa (Defensive Gap Assessment): ATT&CK puede ser usado como un modelo de análisis de los adversarios, con un enfoque en su comportamiento, para la evaluación de herramientas y monitoreo de las defensas existentes dentro de una organización. Las brechas encontradas son útiles para priorizar inversiones en la mejora de la ciberseguridad, de acuerdo a la criticidad de las mismas (Modelado de amenazas).

Enriquecimiento de Inteligencia de Ciber-Amenazas (Cyber Threat Intelligence Enrichment): ATT&CK es útil para entender y documentar perfiles de grupos de adversarios, desde una perspectiva de comportamiento que es agnóstica, con respecto a las herramientas utilizadas por determinado grupo. De esta manera, analistas y personas involucradas en la ciberseguridad en general, logran entender de mejor manera las estrategias y comportamientos utilizados por grupos de atacantes y en consecuencia, tener implementadas las defensas necesarias para minimizar el riesgo de una intrusión.

EN CONCLUSIÓN

A diferencia de otros modelos de seguridad (como CIA), que están pensados desde la perspectiva del defensor, MITRE ATT&CK tiene un enfoque desde la lente del adversario, en base a su actividad en el “Mundo Real” (In the wild) y de manera empírica, en el cómo llevan a cabo sus operaciones, lo que facilita entender y categorizar las acciones que realizan y relacionarlas con sensores, configuraciones de sistemas, y contramedidas que los defensores pueden aplicar o utilizar para prevenir, detectar (Threat Hunting), detener (Insident Response), estas acciones maliciosas. Lo cual es el punto medular del éxito de su adopción en la industria de ciberseguridad hoy en día.

Fuentes de información complementarias: